Parola perfectă – Alegerea parolei perfecte se rezumă la o bătălie între două priorități concurente: crearea de parole sigure, care sunt lungi și unice, și crearea celor pe care le puteți aminti.

[mai mult...]Windows 10 1809 a modificat politica implicită de eliminare pentru unitățile externe

Politica de eliminare implicită pentru medii de stocare externe a fost modificată de Microsoft în Windows 10 versiunea 1809 de la „Performanță mai bună” la „Îndepărtare rapidă” care, pentru unii utilizatori, se poate traduce într-o perioadă de eliminare mai rapidă, cu performanță degradată.

Așa cum se explică în documentul de asistență care detaliază schimbarea, „Îndepărtarea rapidă” și „Performanța mai bună” sunt singurele două politici de eliminare utilizate de Windows pentru a gestiona „dispozitive externe de stocare, cum ar fi unitățile de memorie USB sau unitățile externe compatibile Thunderbolt”.

[mai mult...]Ce este Chat GPT si la ce poate fi folosit

Softul care poate identifica un text scris de inteligența artificială este creat tocmai de compania care a lansat un asemenea serviciu, devenit extrem de popular. ChatGPT dezvoltă acum OpenAI AI Text Classifier, care mai are însă mult până va deveni eficient.

[mai mult...]Ai nevoie de un VPN pentru Wi-Fi public?

Ai nevoie de un VPN pentru Wi-Fi public? – Există o mulțime de motive pentru a utiliza un VPN, dar unul dintre cele mai importante. Cel puțin din punct de vedere al securității – a fost să vă protejați atunci când utilizați o rețea Wi-Fi publică.

[mai mult...]Chat GPT, scrie-mi 1000 de postări pentru social media

Probabil că ești deja obișnuit să vezi că în locul în care lucrezi apar colegi noi. Ar trebui să fie o veste bună. Recent însă, a apărut un coleg… ușor diferit. Deși toată lumea vorbește despre el, nu e vreo vedetă. Ba chiar vine cu costuri minimale, de nici 30 de dolari lunar. Scrie rapid, pe orice subiect și nu refuză aproape niciun task.

Nu produce texte extraordinare, dar scrie și rescrie indiferent câte modificări îi ceri. Uneori poate fi destul de mecanic în exprimare, însă livrează la timp și, mai ales, la orice oră.

Integrarea lui Chat GPT în crearea de conținut pentru social media nu este nicidecum obligatorie, însă merită luată în calcul. Utilizat corect, poate să aducă o economie semnificativă de timp. În plus, nu este doar un chatbot, ci și un bun partener atunci când îți propui să “sapi” după idei de subiecte.

[mai mult...]Alternativa mai buna pentru sistemele WiFi Mesh – AP-uri de la IP-COM

IP-COM este o companie din China care se concentreaza pe a oferi solutii de retelistica companiilor. Insa solutile lor, chiar daca sunt unele performante, sunt din sfera celor mai accesibile asa ca se preteaza si la utilizarea in firme mici si mijlocii sau chiar acasa.

Cumva, pe lista de cerinte pentru a construi sistemul WiFi in casa aveam urmatoarele:

- NEAPARAT (si cumva subinteles in 2022): Gigabit si banda de 5 GHz

- Putere mare/unitate (asta e relativa)

- Posibilitate mare de upgrade (vreau sa plec la drum cu 3 unitati dar sa mai pot sa adaug)

- Design placut

- IDEAL: WiFi 6

- OPTIONAL: alimentare prin LAN (PoE)

- OPTIONAL: posibilitate de montaj pe perete

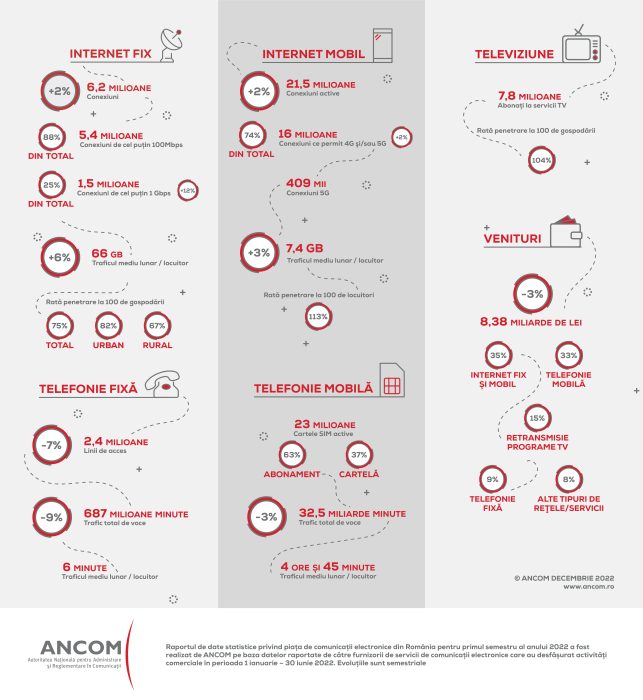

ANCOM: Un sfert dintre conexiunile de internet fix sunt de cel puțin 1 Gbps

Numărul conexiunilor Gigabit a crescut cu 12% în prima jumătate a anului 2022, depăşind 1,5 milioane, astfel că au ajuns să reprezinte 25% dintre conexiunile de internet fix. Totodată, numărul de conexiuni 5G a depăşit 400 mii, reprezentând însă doar 2% dintre conexiunile de internet mobil, conform raportului de date statistice aferent primului semestru al anului 2022.

Un nou ”unicorn”? Threads se îndreaptă spre pragul de 100 milioane de utilizatori

La doar câteva zile de la lansare, rețeaua socială Threads, care aparține de Meta și concepută drept concurent al Twitter, se apropie de pragul de 100 de milioane de utilizatori!

[mai mult...]Cum verificati memoria calculatorului

Memoria inseamna doua lucruri diferite pe computer. Memoria fizica este spatiul pe hard disk, ceea ce determina numarul de fisiere pe care le puteti pastra pe computer. Random Access Memory (RAM) determina, in mare parte, cat de rapid poate rula calculatorul. Ambele sunt usor de verificat daca folositi Mac sau PC-uri.

[mai mult...]Erori de sistem – ce inseamna erorile de sistem si cum le poti rezolva

Erorile de sistem reprezinta erori numerice pe care calculatorul le afiseaza in momentul in care o actiune a utilizatorului sau a unui program instalat de catre utilizator nu poate fi procesata de catre software-ul sistemului. Aceste erori mai sunt cunoscute si drept erori ale sistemului de operare si reprezinta modul prin care windows-ul este programat sa raspunda in diferite instante.

[mai mult...]