Parolele vă protejează de cei care vor să vă fure conturile sau să spioneze tot ce se întâmplă în ele. De aceea, trebuie să vă protejați toate conturile cu parole cu adevărat puternice și unice. De asemenea, trebuie să stocați parolele în siguranță.

Din păcate, chiar și cea mai puternică parolă nu poate garanta că contul dvs. este ferit de infractori. Există mai multe modalități de a compromite o parolă. Hackerii pot fura datele dvs. direct de la furnizorul de servicii online (ceea ce se întâmplă mult mai des decât credeți). Cineva poate instala pe dispozitivul dvs. un program care înregistrează fiecare tastă pe care o apăsați pe tastatură (inclusiv toate parolele dvs.). O persoană insistentă vă poate sparge parola sau vă poate convinge să o dezvăluiți. La fel, parola poate fi văzută de pe o cameră ascunsă, în timp ce o introduceți.

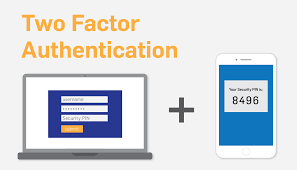

Iată de ce trebuie să utilizați autentificarea cu doi factori (2FA) pentru a vă proteja conturile online importante. Atunci când este activată autentificarea cu doi factori, pentru a accesa contul, trebuie să vă identificați prin două modalități. Astfel, pe lângă introducerea parolei (primul factor), trebuie să furnizați și cea de-a doua parte de date (al doilea factor) pentru a vă confirma identitatea. În general, 2FA oferă încă un nivel de protecție pentru conturile dvs. online, menținându-le în siguranță chiar și atunci când parolele dvs. sunt compromise.

[mai mult...]