Situatie

La un audit de securitate s-au descoperit multe vulnerabilitati. Prin urmare imbunatatirea securitatii sistemului a devenit o prioritate.

Backup

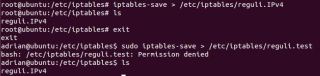

Intotdeauna dupa ce modificam ceva si este in regula e recomandat sa facem backup

iptables-save > /etc/iptables/reguli.IPv4 –> salveaza regulile in fisierul “reguli.IPv4”, trebuie data cu user-ul root, cu sudo nu este posibil.

sau cu un script

Scriptul de mai jos este foarte folositor atunci cand suntem conectati la un server la distanta.

Chiar daca facem o regula gresita si nu mai avem acces la server, dupa 5 minute se restaureaza regulile din fisierul de backup si atunci putem corecta

Daca avem acces direct la calculator putem reseta firewall-ul iptables la setarile initiale

Setare politica la stadiul ACCEPT:

iptables -P INPUT ACCEPT

iptables -P OUTPUT ACCEPT

iptables -P FORWARD ACCEPT

Apoi stergem regulile:

iptables -F INPUT

iptables -F OUTPUT

iptables -F FORWARD

Solutie

Pasi de urmat

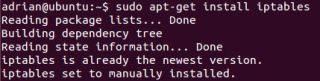

Verificam regulile deja existente cu comanda iptables –list sau iptables -S

Ups, ca sa avem permisiunea trebuie sa dam comenzile cu sudo sau sa fim cu utilizatorul “root”

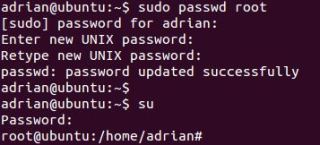

O sa deblocam utilizatorul “root” ca sa nu mai trebuiasca sa scriem comanda “sudo” de fiecare data

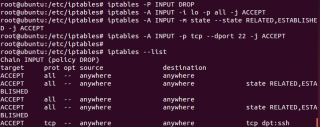

Facem regulile dorite in tabela de filtrare

iptables -P INPUT DROP –> politica este una restrictiva si blocheaza tot traficul care intra, mai putin cel explicit permis

iptables -A INPUT -i lo -p all -j ACCEPT –> permite traficul facut de interfata loopback care este folosita de mai multe procese

iptables -A INPUT -m state –state RELATED,ESTABLISHED -j ACCEPT –> accepta conexiunile facute de noi si care au legatura

iptables -A INPUT -p tcp –dport 22 -j ACCEPT –> permite traficul SSH, directia de intrare

Se mai pot face reguli pentru alte grupuri cum ar fi:

FORWARD –> trafic care trece prin noi, adica indeplinim functia de rutare

OUTPUT –> trafic facut de noi, care iese

iptables -P FORWARD DROP –> politica care interzice traficului sa treaca prin noi

iptables -P OUTPUT ACCEPT –> politica permisiva, permite tot traficul, cu exceptia celui explicit interzis

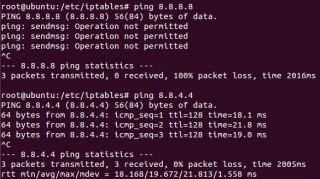

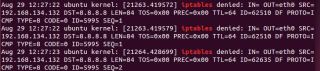

iptables -A OUTPUT -d 8.8.8.8 -j DROP

Sau putem crea noi grupuri de reguli dupa cum dorim.

Leave A Comment?