Ce facem daca contul de admin este compromis de programe malware?

Malware se refera la orice tip de software conceput special pentru a dauna unui computer. Programele malware pot fura informatii de pe calculator, pot trimite email-uri din contul conectat la calculator si le pot incetini.

Cum se raspandesc?

Iata cateva exemple commune prin care aceste programe pot fi raspandite sunt:deschiderea unui atasament dintr-un e-mail, descarcarea de programe legitime care au atasat programe malware, descarcarea de programe gratuite de pe Internet sau apasand pe un mesaj de eroare fals sau pe o fereastra pop-up falsa care iti descarca acest program.

Ce faci daca ai fost compromise?

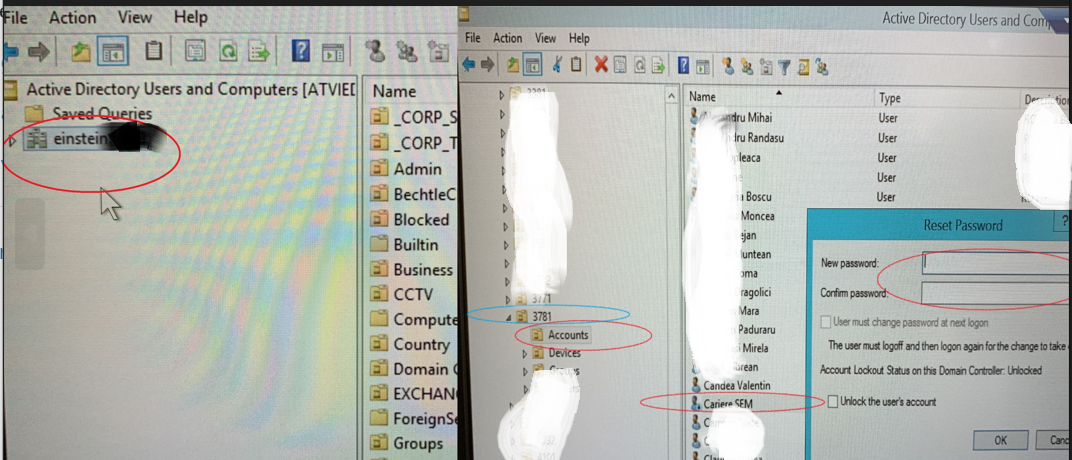

Daca banuiti ca computerul a fost infectat, mai intai trebuie minimizat daunele. Se poate incepe prin a izola masina afectata si deconectarea de la internet.

[mai mult...]