Microsoft a lansat versiunea Windows Server 2025 Security Baseline(v2506)

Această actualizare introduce multiple îmbunătățiri menite să consolideze securitatea întreprinderilor, inclusiv îmbunătățiri ale protocoalelor de blocare a conturilor, Local Security Authority (LSA), LAPS, Kerberos authentication, Microsoft Defender Antivirus, Windows Protected Print, Windows Update.

Revizuirea 2025 (v2506) a pachetului de bază poate fi descărcată din Microsoft Security Compliance Toolkit. Puteți testa configurațiile recomandate pentru Windows Server 2025 în mediile dvs., le puteți adapta la nevoile specifice și le puteți implementa în consecință.

Pachetul de bază anterior pentru Server 2025 a fost lansat în ianuarie 2025. În viitor, Microsoft afirmă că va actualiza mai frecvent pachetul de bază Windows Server pentru a combate amenințările emergente, a încorpora noi caracteristici Windows și a răspunde feedback-ului comunității.

Accesați pagina Microsoft Security Compliance Toolkit. Apăsați pe butonul Download.

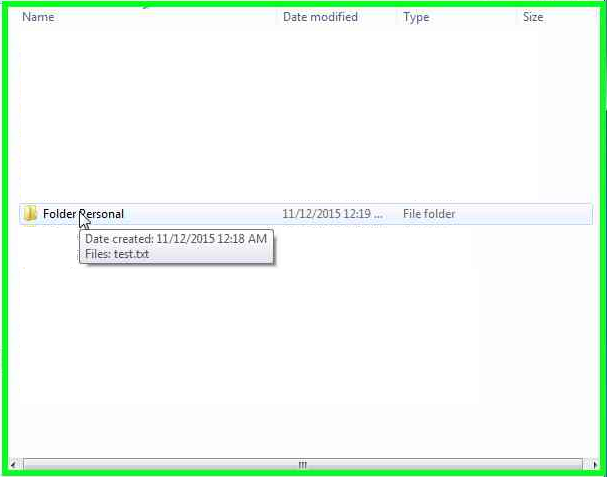

Din lista de fișiere, selectați Windows Server 2025 Security Baseline – 2506.zip și apăsați pe butonul Download. Alegeți un folder în care să salvați fișierul. După descărcare, extrageți fișierul .zip în folderul selectat. Conținutul extras va include atât fișierele de referință, cât și documentația care detaliază referințele.

Ce include pachetul Security Baseline?

Pachetul de actualizare Security Baseline v2506 conține următoarele componente:

Documentație: Include noi setări în Windows Server 2025 v2506, reguli de politică MSFT-WS2025-v2506 etc.

GPO: GPO exportate.

Scripturi: Include Baseline-ADImport.ps1, Baseline-LocalInstall.ps1, fișiere de configurare și instrumente.

Templates: Conține fișiere MSS-legacy.admx și SecGuide.admx.

Rapoarte GPO: Rapoarte de politici de grup exportate.

Lista modificărilor din Security Baseline v2506

Actualizarea Security Baseline v2506 pentru Server 2025 introduce mai multe îmbunătățiri realizate de la lansarea în ianuarie 2025 a Security Baseline pentru Windows Server 2025. Aceste îmbunătățiri au ca scop consolidarea securității întreprinderii, aliniindu-se în același timp mai strâns la cele mai recente standarde. Modificările specifice sunt prezentate în lista de mai jos.

| Politica de securitate | Ce s-a schimbat |

|---|---|

| Refuză conectarea prin Servicii desktop la distanță | Permiteți conectarea de la distanță pentru conturile locale care nu sunt de administrator pe serverele membre și adăugați „BUILTIN\Guests” atât la DC, cât și la MS. |

| WDigest Authentication | Această politică este eliminată din pachetul de bază Server 2025. |

| Permite Windows Ink Workspace | Această politică este eliminată din pachetul de bază Server 2025. |

| Modificare a politicii de autorizare a auditului | Această politică este setată pe „Success” atât pentru controlerele de domeniu, cât și pentru serverele membre. |

| Includeți linia de comandă în evenimentele de creare a proceselor | Această politică este acum activată atât pe controlerele de domeniu, cât și pe serverele membre. |

| Controlează dacă excluderile sunt vizibile pentru utilizatorii locali | Politica „Control whether exclusions are visible to local users” este setată la Neconfigurat în această versiune. |

Noi setări GPO în pachetul de securitate de bază v2506

Următoarele sunt noile setări de politică de grup incluse în pachetul de bază de securitate pentru Windows Server 2025. Va trebui să importați șabloanele ADMX pentru Server 2025 pentru a vizualiza și configura setările de mai jos.

- Disabled SMB over QUIC Server Exception List( Lista de excepții pentru SMB dezactivat peste server QUIC)

- Set TLS/SSL security policy for IPP printers(Setați politica de securitate TLS/SSL pentru imprimantele IPP)

- Enable Energy Saver to Always Be On(Activați opțiunea „Economisire energie” pentru a fi întotdeauna activă)

- Allowed package family names for non-admin user install(Nume de familii de pachete permise pentru instalarea de către utilizatori fără drepturi de administrator)

- Set authorized domains for HTTPS authentication in MSIX streaming install(Setați domeniile autorizate pentru autentificarea HTTPS în instalarea MSIX streaming)

- Force Onlooker Detection(Forțați detectarea spectatorilor)

- Force Onlooker Detection Action(Forțați acțiunea de detectare a spectatorilor)

- Disable Cocreator(Dezactivați Cocreator)

- Disable generative fill(Dezactivați completarea generativă)

- Disable Image Creator(Dezactivați Image Creator)

- Enable enhanced shell experience for RemoteApp(Activați experiența shell îmbunătățită pentru RemoteApp)

- Enable Windows backup(Activați backupul Windows)

- Disable Widgets Board(Dezactivați panoul de widgeturi)

- Disable Widgets On Lock Screen(Dezactivați widgeturile pe ecranul de blocare)

- Allow Recall to be enabled(Permiteți activarea Recall)

- Set a list of apps to be filtered from snapshots for Recall(Setați o listă de aplicații care să fie filtrate din instantanee pentru Recall)

- Set a list of URIs to be filtered from snapshots for Recall(Setați o listă de URI-uri care să fie filtrate din instantanee pentru Recall)

- Set maximum duration for storing snapshots used by Recall(Setați durata maximă de stocare a instantaneelor utilizate de Recall)

- Set maximum storage for snapshots used by Recall(Setați spațiul maxim de stocare pentru instantanee utilizate de Recall)

- Turn off saving snapshots for use with Recall(Dezactivați salvarea instantaneelor pentru utilizare cu Recall)

- Show notification bell icon(Afișați pictograma clopoțelului de notificare)

- Turn off abbreviated time and date format(Dezactivați formatul abreviat al orei și datei)

- Disable Click to Do(Dezactivați Click to Do)

- Set a list of apps to be filtered from snapshots for Recall(Setați o listă de aplicații care să fie filtrate din instantanee pentru Recall)

- Set a list of URIs to be filtered from snapshots for Recall(Setați o listă de URI-uri care să fie filtrate din instantanee pentru Recall)

- Set maximum duration for storing snapshots used by Recall(Setați durata maximă de stocare a instantaneelor utilizate de Recall)

- Set maximum storage for snapshots used by Recall(Setați spațiul maxim de stocare pentru instantanee utilizate de Recall)

- Turn off saving snapshots for use with Recall(Dezactivați salvarea instantaneelor pentru utilizare cu Recall)

- Set Copilot Hardware Key(Setați tasta hardware Copilot).